0

312

ViewsPublicación de mensajes de AWS SQS desde Internet pública

Mis agentes que se ejecutan en varios entornos/dispositivos dejarán caer mensajes periódicos de la red pública. Estos mensajes serán procesados por mi AWS Lambda. Los sistemas son asíncronos.

Estoy pensando en usar SQS para alimentar el Lambda. Solo eso, el punto final de SQS estará abierto a Internet. ¿Cómo puedo validar los mensajes publicados en AWS SQS?

La mayoría de los dispositivos/agentes que envían mensajes estarán en la VPN del cliente. Por lo tanto, establecer un enlace VPN privado es una posible solución.

3 answers

Answer question0

No debe hacer pública una cola de SQS para que cualquier persona sin credenciales de AWS pueda usarla. No es una buena práctica.

Una mejor opción es usar la puerta de enlace API delante de su cola SQS:

De esta forma, puede hacer público el punto final de la puerta de enlace de la API , controlar su rendimiento, los límites, la limitación, el acceso mediante claves de API y mucho más.

La puerta de enlace API se integraría con su cola SQS, lo que le permitiría activar su función lambda .

Con el uso de claves API o autorizaciones lambda , podrá controlar el acceso de sus dispositivos/agentes a la puerta de enlace API y, posteriormente, al SQS.

0

El punto de enlace de Amazon SQS está en Internet, no en una VPC. No hay ningún beneficio en el uso de una conexión VPN, a menos que desee crear una política que solo permita que los mensajes se envíen a la cola si provienen de la conexión VPN.

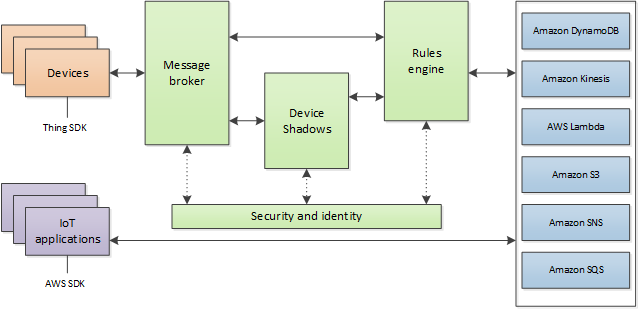

Su caso de uso podría ser más adecuado para AWS IoT en lugar de Amazon SQS:

Está diseñado para manejar grandes cantidades de datos, algunos de varios dispositivos, con reglas integradas para manejar los mensajes.

0

Si está buscando minimizar sus mensajes que atraviesan el espacio público de Internet, tiene algunas opciones disponibles.

En primer lugar, como menciona que tiene dispositivos que pueden conectarse a través de una VPN, si esto es posible, puede crear un punto final de VPC para SQS utilizando un nombre de dominio personalizado.

En su aplicación, al hacer referencia al nombre de dominio personalizado o una dirección IP privada de uno de los ENI, es posible que realmente interactúe a través de la VPC de forma privada.

Puede mejorar su verificación de seguridad agregando una capa de proxy al frente para validar la entrada para realizar cualquier verificación contra el contenido. Su aplicación pasaría a esta capa de validación y luego se agregaría a la cola si pasa.

Una cosa que vale la pena señalar es que incluso con VPN, el tráfico atraviesa Internet, sin embargo, está encriptado en tránsito. La mejor línea de seguridad es combinar HTTPS con credenciales privadas (preferiblemente como un rol de IAM) para reducir la posibilidad de que alguien pueda agregar datos incorrectos a su cola.